はじめに

本書は、Web電話帳「PHONE APPLI PEOPLE」(以降、「PA PEOPLE」と表記します)の「SAML認証」または「OpenID Connect」をご利用いただく際の設定・操作ガイドです。

1. 認証方式の切り替え

1.1. 認証方式について

PA PEOPLEでは、認証方式を次の3種類に切り替えることができます。

- ローカル認証 & M365 SSO

-

PA PEOPLE内でパスワードを管理するローカル認証と、Microsoft 365を利用したシングルサインオンを併用できます。デフォルトではこちらが選択されています。

- SAML認証

-

特定の認証サービス(以降、「IdP」と表記します)に対してSAMLによる認証を実行します。さらに、SAML認証を設定後、特定のユーザのみローカル認証を行うこともできます。

※ 動作確認を実施しているIdPは「SAML認証において動作確認済みのIdP」を参照ください。 - OpenID Connect

-

(以降、「OIDC」と表記します)

特定のIdPに対してOIDCによる認証を実行します。さらに、OIDCを設定後、特定のユーザのみローカル認証を行うこともできます。

※ IDとPWによる標準的なOIDCで動作確認を実施しているIdPは「CloudGate UNO」のみとなります。

本書では、これらのうち「SAML認証」と「OpenID Connect」のService Provider(以降、「SP」と表記します)としての仕様と、PA PEOPLE管理者側での設定、並びにユーザによる認証手順について説明します。

-

※ 本機能は、連携するIdPの情報が必須となります。どのような情報が必要かは、IdP担当者にご確認ください。

-

※ IdPの仕様によっては連携できない場合があるため、担当営業にご相談ください。

-

※ 認証設定が完了すると、管理者アカウントもSAML認証、またはOIDCによる認証を行うようになります。IdP側に、管理者アカウントと同等のアカウントを用意してください。

-

※ PHONE APPLI「Card Assist」(PACA)、MFP連携機能、また一部の連携機能はSAML認証、およびOIDCに対応していないため、認証設定が完了すると利用不可となります。

-

※ PA PEOPLE iPhoneアプリはクライアント(デバイス)証明書を利用したSAML認証、およびOIDCに対応しておりません。

-

※ IdPとしての機能(端末制限など)を組み合わせた場合の動作確認は実施しておりません。

1.2. 動作確認済みIdP

動作確認済みのIdPは次のとおりです。ただし、ID/PWを用いた標準的な認証のみ動作を確認しております。IdP側の機能と組み合わせた場合の動作は未確認であるため、必ずご利用前に実環境での動作確認を行ってください。

1.2.1. SAML認証において動作確認済みのIdP

認証サービス(IdP) |

PA PEOPLEクライアント |

|||

|---|---|---|---|---|

Microsoft Edge |

Google Chrome |

iOS *1 |

Android *1 |

|

CloudGate UNO |

○ |

○ |

○ |

○ |

HENNGE One |

○ |

○ |

○ |

○ |

Microsoft Entra ID |

○ |

○ |

○ *2 |

○ *2 |

ADFS |

○ *3 |

○ |

○ |

× *4 |

Google Workspace |

× |

○ |

○ |

○ |

Workspace ONE |

× |

○ |

○ |

○ |

Okta |

○ |

○ |

○ |

○ |

Cisco Duo |

× |

○ |

○ |

○ |

-

*1 PA PEOPLEの各ユーザガイドの動作環境に記載のあるバージョンで確認しています。

-

*2 Microsoft Entra ID(旧称 Azure AD)のSAML認証機能でワンタイムパスワードを有効にしている場合、PA PEOPLEのスマートフォンアプリでのワンタイムパスワード入力が正常に動作しないことを確認しています。

-

*3 ADFSは環境(Windowsとしての機能)の影響を受けるため、必ずご利用前に実環境での動作確認を行ってください。

-

*4 Androidアプリは自己証明書に対応しておりません(アプリケーションとしてご利用になれません)。

-

※ 次のIdPは、ベンダ様やお客様から動作の確認が報告されています。

-

IceWall SSO

-

ID Federation

-

Auth0

-

トラスト・ログイン

-

OTSUKA GATE

-

Nextset

-

2. Service Providerとしての仕様

PA PEOPLEのSPとしての仕様について記載します。認証方式変更前に、必ず本項とIdP側の仕様を照らし合わせ、連携可能か確認してください。

2.1. SAML認証時のSPとしての仕様

| 項目 | 説明 |

|---|---|

対応認証形式 |

※ SAML 2.0 に準拠しています。 |

SAML認証完了後に表示されるPA PEOPLEのURL |

|

メタデータ有無 |

あり |

対応しているNameID Format |

|

SPエンティティID |

PA PEOPLE管理者が任意で指定可能。 |

アサーションコンシューマサービスURL |

|

ログアウトURL |

|

SAML Request時のUser-Agent |

|

SAML Response時、署名に用いる鍵情報 |

x509証明書 |

SAML Responseから鍵情報を用いた署名を読み取る箇所 |

IdP側の仕様に準拠し、次から選択。

|

SAML Response時、「Name ID」以外に追加の属性要否 |

不要 |

SAML Responseに含める必要のあるユーザ属性 |

なし |

クライアント証明書への対応 |

PCブラウザ版、Androidアプリはクライアント証明書に対応して認証を実施できますが、iPhoneアプリは対応していないため、認証できません。 |

2.2. OIDC時のSPとしての仕様

| 項目 | 説明 |

|---|---|

OIDCのログインURL |

|

OIDCのリダイレクトURL |

|

OIDCのログアウトURL |

|

クライアント証明書への対応 |

PCブラウザ版、Androidアプリはクライアント証明書に対応して認証を実施できますが、iPhoneアプリは対応していないため、認証できません。 |

3. 管理者設定

SAML認証およびOIDCの設定について説明します。

※ 設定手順の詳細は、 「PHONE APPLI PEOPLE 管理者ガイド」認証方式の設定 open_in_new をご参照ください。

3.1. SAML認証の設定

SAML認証を利用する際の設定手順は次のとおりです。

-

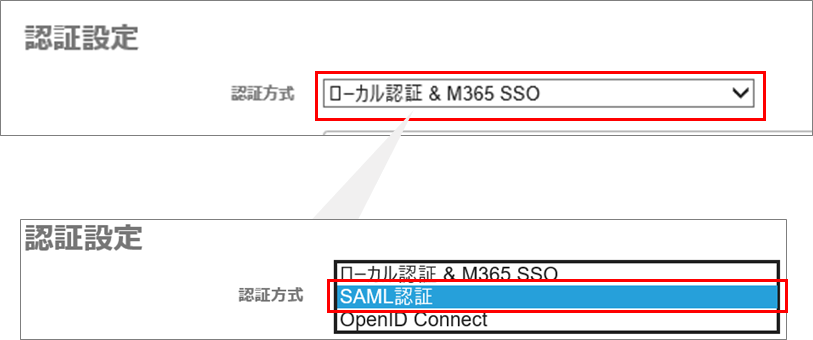

画面右上のユーザ名>[管理]>[企業情報]タブ>[基本設定]タブを選択すると、画面内に「認証設定」のセクションが表示されます。

-

「認証方式」から[SAML認証]を選択します。

-

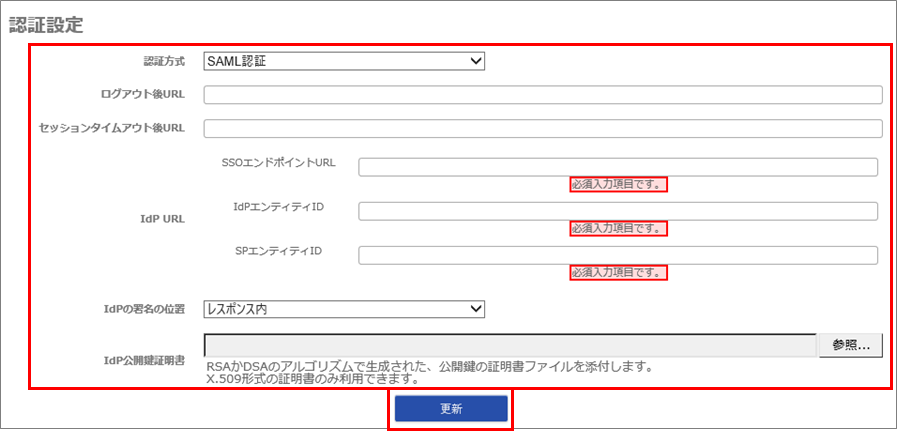

表示される各種設定項目を入力し[更新]ボタンをクリックします。

| 項目名 | 説明 |

|---|---|

SSOエンドポイントURL |

SAMLリクエストの送信先となるIdPのURLです。 |

IdPエンティティID |

IdP側で発行して入力してください。 |

SPエンティティID |

PA PEOPLEとしては任意の値となります。 |

IdPの署名の位置 |

IdP側の仕様に準拠し、次から選択してください。

|

IdP公開鍵証明書 |

IdPで発行した証明書(pemファイル)をアップロードしてください。

|

※ ログアウトおよびセッションタイムアウト後URLについては「PHONE APPLI PEOPLE 管理者ガイド」認証設定 open_in_new をご参照ください。

ただし、Microsoft Teams デスクトップ版でPA PEOPLEをご利用の場合は、仕様としてログアウト/セッションアウト後はログイン画面に遷移します。

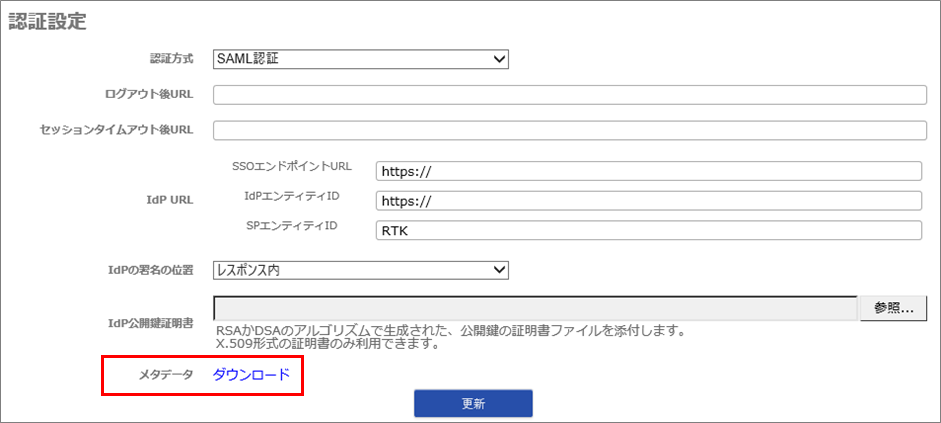

- メタデータについて

-

SAML認証の設定が完了すると、「認証方式」のセクションからメタデータがダウンロードできるようになります。IdP側で必要な場合、ダウンロードしてご利用ください。

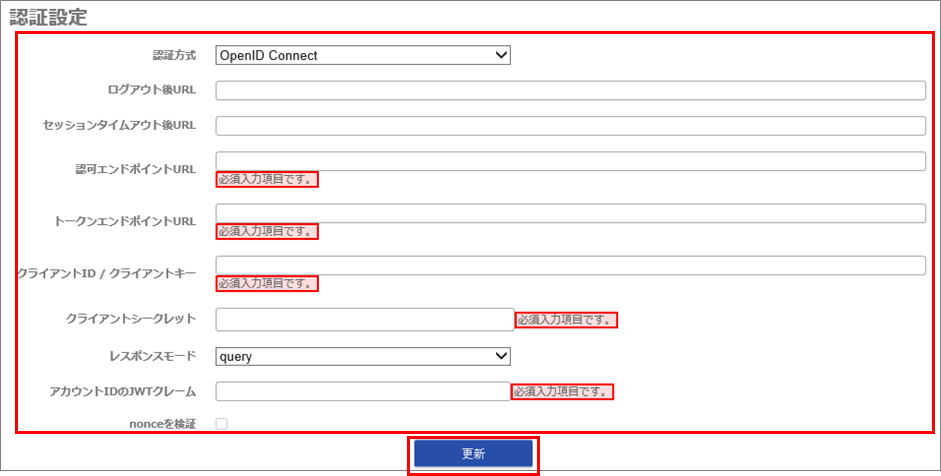

3.2. OIDC の設定

OIDCを利用する際の設定手順は次のとおりです。

-

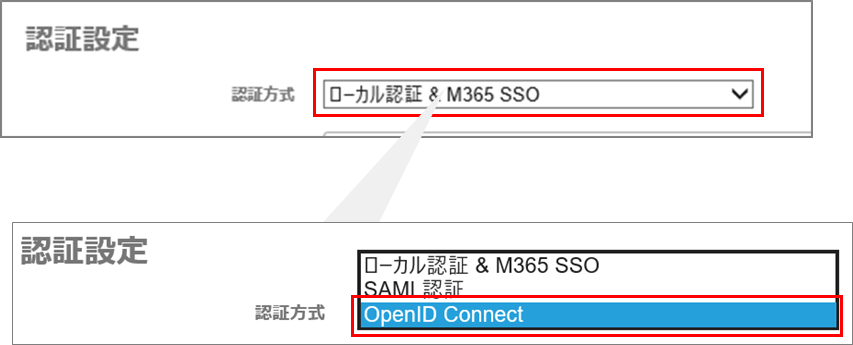

画面右上のユーザ名>[管理]>[企業情報]タブ>[基本設定]タブを選択すると、画面内に「認証設定」のセクションが表示されます。

-

「認証方式」から[OpenID Connect]を選択します。

-

表示される各種設定項目を入力し[更新]をクリックします。

| 項目名 | 説明 |

|---|---|

認可エンドポイントURL |

IdPの認証URLです。 |

トークンエンドポイントURL |

OIDCトークンURLです。 |

クライアントID / クライアントキー |

IdP側の値です。 |

クライアントシークレット |

IdP側の値です。 |

レスポンスモード |

「query」と「form_post」から、IdPが対応している方を選択します。 |

アカウントIDのJWTクレーム |

IdPからのtoken APIのレスポンスにおいて、アカウントIDが含まれるJWT Claimを入力します。 |

nonceを検証 |

チェックを入れることで、OIDC時、IdPから受け取るID Tokenが正しい値か検証するようになります。 |

※ ログアウトおよびセッションタイムアウト後URLについては「PHONE APPLI PEOPLE 管理者ガイド」認証設定 open_in_new をご参照ください。

ただし、Microsoft Teams デスクトップ版でPA PEOPLEをご利用の場合は、仕様としてログアウト/セッションアウト後はログイン画面に遷移します。

4. SAML認証やOIDC利用時のユーザの認証について

SAML認証やOIDCを利用する場合、基本的にすべてのユーザは連携設定を投入したIdPに対して認証を行うようになります。

ただし、一部のユーザがPA PEOPLEのローカル認証を利用したい場合、管理者側で設定ができます。

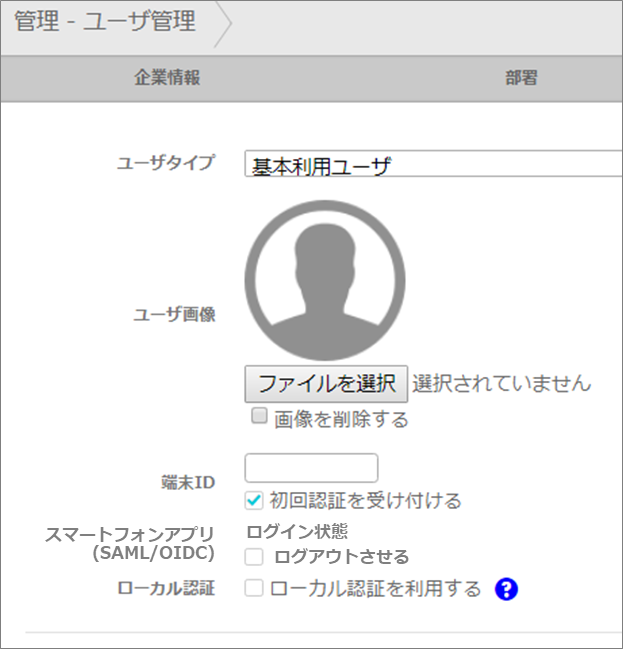

4.1. SAML認証やOIDC利用時のユーザ単位でのローカル認証設定

次の設定を行います。

-

画面右上のユーザ名>[管理]>[ユーザ]タブ>[ユーザ管理]タブを選択し、ローカル認証をさせたいユーザの氏名をクリックします。

-

「ローカル認証」の[ローカル認証を利用する]にチェックを入れ、[更新]をクリックします。

-

※ [新規登録]時も同様のオペレーションでローカル認証ユーザを作成できます。

-

※ ユーザインポート時は「LOCAL_AUTH」列を“1”と指定することで、ローカル認証ユーザとすることができます。

-

※ [ローカル認証]の項目は、認証設定が「ローカル認証 & M365 SSO」を選択されていても表示され、また、エクスポート時に列として出力されます。ただし、その時は当該項目にどんな値が入っていても、ローカル認証を行う動作となります。

|

注意事項 管理者アカウントは、ローカル認証を利用できません。認証設定において「SAML認証」か「OpenID Connect」を設定すると、管理者アカウントでのログイン時はIdPに対して認証を行うようになります。 |

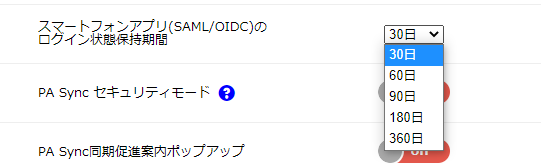

5. スマホアプリからのログイン状態保持期間について

ユーザがSAML認証やOIDCを利用してスマートフォンアプリからログインした場合、そのログイン状態の保持期間はIdPの設定に依存しません。ログイン状態の保持期間は、PA PEOPLE管理者側で明示的に定義する必要があります。

5.1. スマホアプリからのログイン状態保持期間の変更

画面右上のユーザ名>[管理]>[企業情報]>[スマートフォン]タブを開きます。

「スマートフォンアプリ(SAML/OIDC)のログイン状態保持期間」で指定した期間、スマホアプリのログイン状態が保持されます。

なお、期間を満了すると夜間のバッチ処理により、スマホアプリからログアウト状態になり、ユーザは次のアクセスから改めてSAML/OIDCによるログインを求められます。

-

※ 本処理はSAML/OIDC利用時のみの動作となります。

-

※ ユーザ情報更新やTSVインポート機能などを用いてユーザのパスワードが変更された場合、本設定に関わらずログイン状態は破棄され、再ログインが要求されます。

6. ユーザのログイン操作

認証設定において「ローカル認証 & M365 SSO」以外が設定されていて、ログインを試みるユーザの「ローカル認証」にチェックが入っていない場合、ログイン操作は次の手順となります。

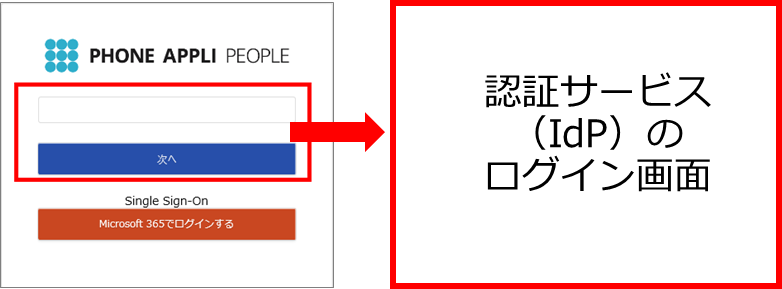

6.1. PCブラウザでのログイン手順

※ Microsoft Teams デスクトップ版にも対応しています。

次の手順でログインをします。

-

PCブラウザにて次のURLにアクセスします。

https://お客様環境URL/sso -

ログインIDを入力します。

-

[次へ]をクリックします。

-

IdPのログイン画面が表示されるため、IDとPWを入力します。

-

認証成功により、PA PEOPLEのログイン後の初期画面に遷移します。

|

ログイン時の注意事項 一度

|

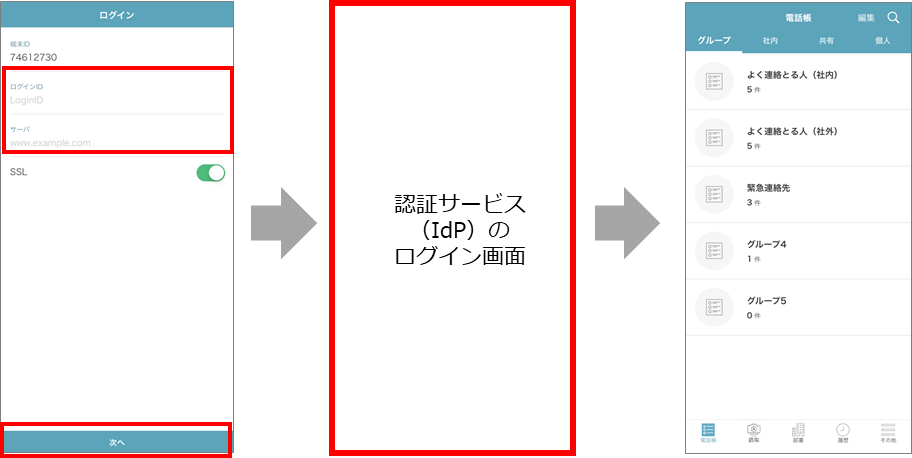

6.2. スマホアプリでのログイン手順

次の手順でログインをします。

-

スマホアプリのログイン画面にて、ログインIDとサーバ(PA PEOPLEのURL)を入力し、[次へ]をタップします。

-

認証サービスのログイン画面が表示されるため、IDとPWを入力します。

-

認証成功により、PA PEOPLEのログイン後の画面に遷移します。

※ スマホアプリで初めてアクセスする場合、サービス利用規約への同意を求めるポップアップが表示されます。

|

ログイン時の注意事項 一度スマートフォンアプリからログインを行うと、「スマホアプリからのログイン状態保持期間の変更」で定義した期間は、常にログイン状態となります。IdP側でアカウントの停止や、PWの変更をする場合は、WebブラウザからPA PEOPLE管理者が次の手順で該当ユーザをログアウト状態に変更してください。

本操作により、該当のユーザはモバイルからログアウト状態となります。 |

改訂履歴表

| 改訂年月日 | 項番/項目 | 改訂内容 |

|---|---|---|

2019.02.25 |

新規作成 |

|

2019.04.03 |

8.1 |

SSO用ログインのURLを修正 |

2019.04.03 |

8.1 |

SSO用ログイン画面から通常ログイン画面への戻り方を追加 |

2019.04.22 |

8.1 |

SSO用ログインのURLを修正 |

2019.04.22 |

3.1 |

“SAML Request時のUser-Agent”情報を追加 |

2019.04.22 |

2.2.1 |

対応IdPを追加 |

2019.04.22 |

7 |

「スマホアプリからのログイン状態保持期間について」を追加 |

2019.04.22 |

7.1 |

画面修正に合わせて内容を修正 |

2019.07.31 |

2.1 |

「② SAML認証」において検証済み認証サービスに「ID Federation」を追加 |

2019.08.08 |

4.1 |

画面ショットを修正 |

2019.11.30 |

全体 |

SAML Response内の署名位置対応改修に伴い全体を修正 |

2020.05.15 |

全体 |

Office 365→Microsoft 365 変更 |

2020.07.31 |

2.1 |

注意事項を追加 |

4.1 |

ログアウトおよびセッションタイムアウト後URLについての追記 |

|

2020.03.25 |

7.1 |

スマホアプリからのログイン状態保持期間の変更について追記 |

2020.04.23 |

3.1 |

「SAML認証時のSPとしての仕様」対象認証形式に追記 |

2021.10.01 |

7.1 |

設定方法変更にともなう修正 |

2022.03.30 |

4 |

Microsoft Teams 対応を追記 |

2023.08.31 |

1.2 |

認証サービスを追記 |

2023.09.29 |

1.2.1 |

認証サービスを追記 |

3.1 |

社名/ロゴを基本設定に変更 |